Azure Sphere

"Ein Edge-Gerät oder Sensoren müssen sicher sein und einfach funktionieren!"

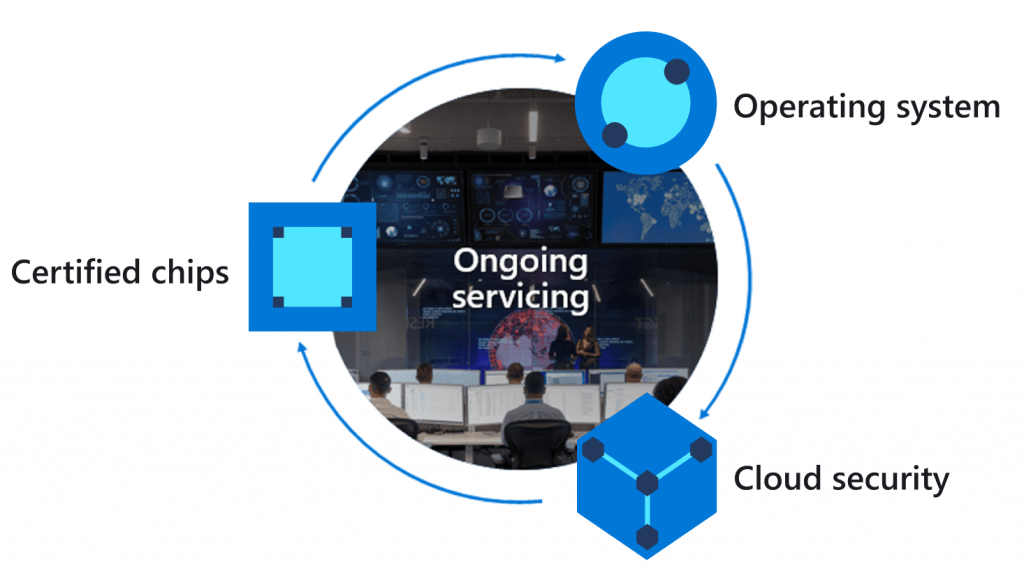

Beim IoT geht es um Verbindungen, und leider sind die meisten IoT-Geräte sehr anfällig. Microsoft hat eine einzigartige Lösung namens Azure Sphere entwickelt, die aus drei Komponenten besteht: spezielle Hardware, ein spezielles Betriebssystem und Cloud-Komponenten, um Ihre IoT-Geräte, Ihr Unternehmen und Ihre Kunden aktiv zu schützen. Werfen Sie einen Blick auf https://azure.microsoft.com/en-us/services/azure-sphere/ um sich ein Bild davon zu machen, was es ist und wie es funktioniert.

Wenn Sie mehr über die Möglichkeiten für Sie und Ihre Projekte erfahren möchten, können Sie sich gerne an uns wenden, denn wir entwickeln ein umfangreiches Wissen in diesem Bereich und haben bereits Spezialisten für Azure Sphere. Dies könnte ein entscheidender Vorteil für Ihre Geräte und Ihr Unternehmen sein, denn niemand möchte gehackt werden und sensible Daten verlieren.

Die sieben Eigenschaften von hochsicheren Geräten

Im Rahmen unserer Forschungsarbeiten zur Verbesserung der Sicherheit von Low-Cost-Geräten wurden sieben wesentliche Eigenschaften ermittelt, die erforderlich sind, um Geräte hochsicher zu machen. Mit Azure Sphere können Sie diese Eigenschaften ganz einfach in Ihr IoT integrieren.

-

Hardware-basierte Vertrauensbasis

Dadurch wird sichergestellt, dass auf einem Gerät nur echte, aktuelle Software läuft, bevor es eine Verbindung zum restlichen Internet herstellen kann.

-

Verteidigung in der Tiefe

Mehr Verteidigungsschichten erschweren es einem Angreifer, sich Zugang zu den sensibelsten Geheimnissen eines Geräts zu verschaffen. Sensiblere Bereiche werden mit mehr Schutzschichten versehen.

-

Kleine vertrauenswürdige Datenverarbeitungsbasis

Eine vertrauenswürdige Datenbasis sollte so klein wie möglich gehalten werden, um die Angriffsfläche für Angreifer zu minimieren und die Wahrscheinlichkeit zu verringern, dass ein Fehler oder eine Funktion zur Kompromittierung verwendet werden kann.

-

Dynamische Kompartimentierung

Grenzen zwischen Softwarekomponenten können verhindern, dass sich ein Bruch in einer Komponente auf andere ausbreitet. Dynamische Grenzen können sicher verschoben und neu gezeichnet werden.

-

Zertifikatsbasierte Authentifizierung

Passwörter können das schwächste Glied in vielen Sicherheitssystemen sein. Die zertifikatsbasierte Authentifizierung macht Passwörter für die Verwaltung eines Geräts überflüssig.

-

Fehlerberichterstattung

Die frühzeitige Erkennung, Analyse und Reaktion auf Fehler ist entscheidend, um Bedrohungen zu stoppen, bevor sie größeren Schaden anrichten.

-

Erneuerbare Sicherheit

Die Möglichkeit, fortlaufend Software-Updates zu installieren, ist eine wesentliche Voraussetzung, um die Abwehrkräfte eines Geräts zu stärken und Schwachstellen zu schließen.