Azure Sphere

"Un dispositivo de borde o sensores tiene que ser seguro y simplemente funcionar".

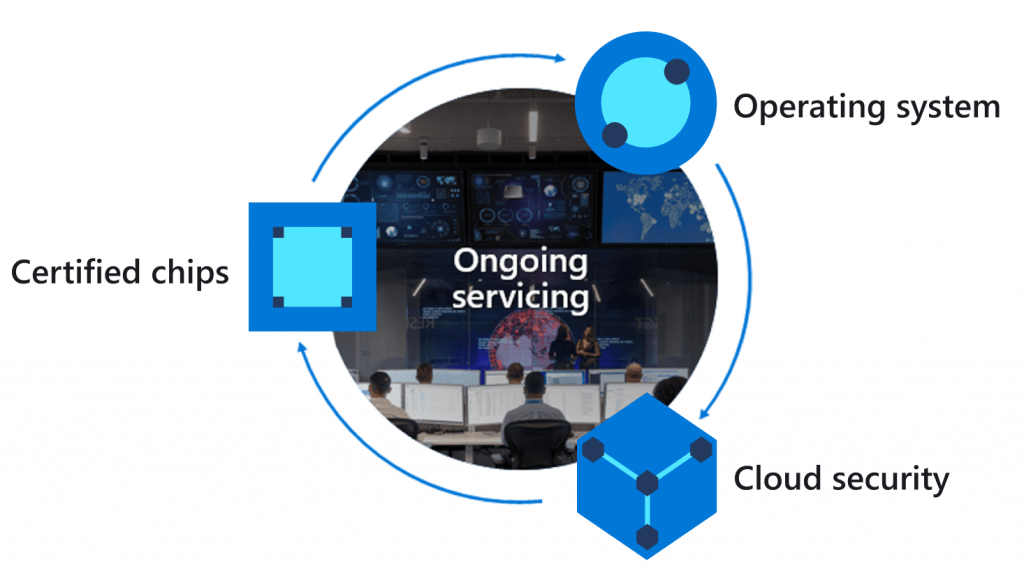

IoT es conexión y, por desgracia, la mayoría de los dispositivos IoT son muy vulnerables. Microsoft tiene una solución única llamada Azure Sphere que tiene 3 componentes: hardware especializado, sistema operativo especial y componentes en la nube, para proteger activamente sus dispositivos IoT, su negocio y sus clientes. Eche un vistazo a https://azure.microsoft.com/en-us/services/azure-sphere/ para hacerte una idea de qué es y cómo funciona.

Si desea obtener más información sobre todas las oportunidades para usted y sus proyectos, no dude en ponerse en contacto con nosotros, ya que estamos desarrollando enormes conocimientos en este ámbito y ya contamos con especialistas para Azure Sphere. Esto podría cambiar las reglas del juego para sus dispositivos y su negocio, ya que nadie quiere ser pirateado y perder datos confidenciales.

Las siete propiedades de los dispositivos de alta seguridad

Nuestra investigación sobre cómo aportar seguridad de alto valor a dispositivos de bajo coste identificó siete propiedades esenciales necesarias para que los dispositivos sean altamente seguros. Incorpore fácilmente estas propiedades a su IoT con Azure Sphere.

-

Raíz de confianza basada en hardware

Así se garantiza que un dispositivo ejecute sólo software auténtico y actualizado antes de poder conectarse al resto de Internet.

-

Defensa en profundidad

Más capas de defensa dificultan el acceso de un atacante a los secretos más sensibles de un dispositivo. Las áreas más sensibles se colocan detrás de mayores capas de defensa.

-

Pequeña base informática de confianza

Una base informática de confianza debe ser lo más pequeña posible para minimizar la superficie expuesta a los atacantes y reducir la probabilidad de que se pueda utilizar un error o una función para comprometerla.

-

Compartimentación dinámica

Los límites entre componentes de software pueden evitar que una brecha en un componente se propague a los demás. Los límites dinámicos pueden desplazarse y redibujarse con seguridad.

-

Autenticación basada en certificados

Las contraseñas pueden ser el eslabón más débil de muchos sistemas de seguridad. La autenticación basada en certificados elimina la necesidad de contraseñas para gestionar un dispositivo.

-

Notificación de errores

La detección temprana, el análisis y la respuesta a los errores son fundamentales para detener las amenazas antes de que causen daños importantes.

-

Seguridad renovable

La capacidad de desplegar actualizaciones continuas de software es esencial para reforzar las defensas de un dispositivo y acabar con las vulnerabilidades.