Azure Sphere

"Un dispositif périphérique ou des capteurs doivent être sécurisés et fonctionner !

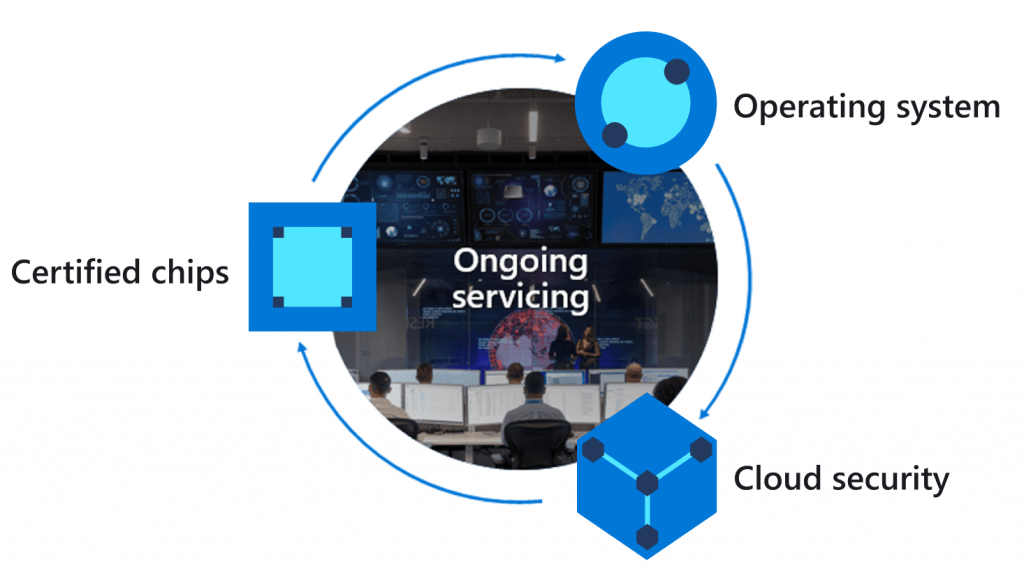

L'IdO est une question de connexion et, malheureusement, la plupart des appareils IdO sont très vulnérables. Microsoft propose une solution unique, appelée Azure Sphere , qui comprend trois éléments : un matériel spécialisé, un système d'exploitation spécial et des composants cloud, afin de protéger activement vos appareils IoT, votre entreprise et vos clients. Jetez un coup d'œil à https://azure.microsoft.com/en-us/services/azure-sphere/ pour vous faire une idée de ce que c'est et comment cela fonctionne.

Si vous souhaitez en savoir plus sur les possibilités qui s'offrent à vous et à vos projets, n'hésitez pas à nous contacter, car nous développons des connaissances approfondies dans ce domaine et nous avons déjà des spécialistes pour Azure Sphere. Cela pourrait changer la donne pour vos appareils et votre entreprise, car personne ne souhaite être piraté et perdre des données sensibles.

Les sept propriétés des dispositifs hautement sécurisés

Nos recherches sur l'intégration d'une sécurité de grande valeur dans les appareils bon marché ont permis d'identifier sept propriétés essentielles nécessaires pour rendre les appareils hautement sécurisés. Intégrez facilement ces propriétés dans votre IoT avec Azure Sphere.

-

Racine de confiance basée sur le matériel

Cela garantit qu'un appareil n'utilise que des logiciels authentiques et à jour avant de pouvoir se connecter au reste de l'internet.

-

Défense en profondeur

Plus il y a de couches de défense, plus il est difficile pour un pirate d'accéder aux secrets les plus sensibles d'un appareil. Les zones plus sensibles sont placées derrière des couches de défense plus importantes.

-

Petite base informatique de confiance

Une base informatique de confiance doit être aussi réduite que possible afin de minimiser la surface exposée aux attaquants et de réduire la probabilité qu'un bogue ou une fonctionnalité puisse être utilisé pour la compromettre.

-

Compartimentage dynamique

Les frontières entre les composants logiciels permettent d'éviter qu'une faille dans un composant ne se propage aux autres. Les frontières dynamiques peuvent être déplacées et redessinées en toute sécurité.

-

Authentification par certificat

Les mots de passe peuvent être le maillon faible de nombreux systèmes de sécurité. L'authentification par certificat élimine le besoin de mots de passe pour gérer un appareil.

-

Rapport d'erreur

La détection précoce, l'analyse et la réponse aux erreurs sont essentielles pour arrêter les menaces avant qu'elles ne causent des dommages importants.

-

Sécurité des énergies renouvelables

La capacité à déployer des mises à jour logicielles en continu est essentielle pour renforcer les défenses d'un appareil et éliminer les vulnérabilités.